Vous voulez des mises à jour OTA sécurisées pour votre application Capacitor ? En résumé : les mises à jour OTA sont rapides et efficaces mais comportent des risques comme l’interception de données, l’altération de fichiers et les vulnérabilités serveur. Pour sécuriser vos mises à jour, concentrez-vous sur le chiffrement, la vérification des fichiers et le contrôle d’accès.

Points clés :

- Chiffrez vos mises à jour : Utilisez TLS 1.3 et le chiffrement de bout en bout pour empêcher l’interception.

- Vérifiez les fichiers : Validez les signatures numériques et les sommes de contrôle pour garantir l’intégrité des mises à jour.

- Contrôlez l’accès : Utilisez des permissions basées sur les rôles, la vérification des ID d’appareils et des clés API sécurisées.

Comparaison rapide des plateformes OTA :

| Fonctionnalité | Capgo | AppFlow | Capawesome |

|---|---|---|---|

| Chiffrement de bout en bout | Oui | Non | Non |

| Capacité de restauration | Instantanée | Manuelle | Manuelle |

| Taux de réussite des mises à jour | 82% mondial | Données limitées | Données limitées |

Conseil Pro : Capgo est en tête avec 95% d’adoption des mises à jour en 24 heures et des fonctionnalités de sécurité avancées comme l’analytique en temps réel et le contrôle de version. Sécurisez vos mises à jour OTA maintenant en suivant ces étapes !

Capacitor 2.0 : Applications mobiles et PWA à partir d’une seule base de code

Risques de sécurité des mises à jour OTA

Les mises à jour OTA peuvent ouvrir la porte à des vulnérabilités qui compromettent la sécurité de l’application et la confiance des utilisateurs.

Risques d’interception des données

Les attaques de l’homme du milieu peuvent intercepter les données de mise à jour OTA, permettant des modifications non autorisées qui pourraient affecter des millions d’utilisateurs. Pour éviter cela, le chiffrement de bout en bout est essentiel.

“La seule solution avec un vrai chiffrement de bout en bout, les autres ne font que signer les mises à jour” [1]

Sans chiffrement approprié, les fichiers interceptés peuvent être altérés, entraînant de graves conséquences.

Menaces d’altération des fichiers

Les fichiers de mise à jour altérés peuvent introduire du code malveillant, perturber les fonctionnalités de l’application, voler des informations sensibles ou introduire des fonctionnalités non autorisées. Cela souligne l’importance de protocoles solides de vérification des fichiers pour garantir que les mises à jour restent sécurisées et fiables.

Vulnérabilités d’accès au serveur

Le tableau ci-dessous présente les principales faiblesses du serveur et leurs impacts potentiels :

| Vulnérabilité | Impact |

|---|---|

| Authentification faible | Mises à jour non autorisées |

| Gestion insuffisante des rôles | Publication de mises à jour non testées |

| Clés API compromises | Distribution de code malveillant |

Ces exemples montrent pourquoi la sécurité doit aller au-delà de la simple signature des mises à jour. Une approche en couches - incluant le chiffrement, la vérification et des contrôles d’accès stricts - est essentielle pour protéger le processus de mise à jour.

Étapes de sécurité pour les mises à jour OTA

Pour faire face aux risques potentiels, suivez ces mesures ciblées pour sécuriser la livraison des mises à jour OTA.

Méthodes de chiffrement des données

L’utilisation de méthodes de chiffrement robustes est essentielle pour protéger les mises à jour OTA. Le chiffrement de bout en bout garantit que les données de mise à jour restent protégées pendant la transmission et ne peuvent être accessibles que par les appareils autorisés.

Voici les principaux composants d’une configuration de chiffrement sécurisée :

| Composant | Objectif | Mise en œuvre |

|---|---|---|

| Protocole TLS | Protège les données pendant la transmission | Utiliser TLS 1.3 avec des suites de chiffrement robustes |

| Chiffrement de bout en bout | Garantit que seul le destinataire prévu peut déchiffrer les données | Utiliser des protocoles de chiffrement de bout en bout vérifiés |

Vérification des fichiers de mise à jour

La vérification des fichiers de mise à jour assure leur intégrité et leur authenticité. Ce processus implique plus que la simple signature des mises à jour - il nécessite plusieurs couches de vérification.

Les étapes pour vérifier les mises à jour incluent :

- Validation de signature numérique : Utiliser une infrastructure à clé publique pour confirmer l’authenticité des signatures des paquets de mise à jour.

- Vérification des sommes de contrôle : Comparer les hachages SHA-256 pour s’assurer que le fichier de mise à jour n’a pas été altéré.

De plus, appliquer des contrôles d’accès stricts pour restreindre la distribution des mises à jour aux entités de confiance.

Configuration du contrôle d’accès

Des contrôles d’accès efficaces sont essentiels pour empêcher la distribution non autorisée des mises à jour. Un système sécurisé doit inclure :

| Fonctionnalité de contrôle d’accès | Avantage de sécurité |

|---|---|

| Vérification de l’ID de l’appareil | Confirme que les mises à jour sont envoyées aux bons appareils |

| Accès basé sur les rôles | Gère qui peut déployer les mises à jour |

| Gestion des clés API | Sécurise la communication avec les serveurs de mise à jour |

Pour les déploiements plus importants, les permissions granulaires sont cruciales. Elles permettent aux équipes d’attribuer des droits spécifiques pour le déploiement des mises à jour, de contrôler l’accès aux tests bêta, de gérer plusieurs organisations sous des permissions distinctes et d’ajuster les rôles selon les besoins de l’équipe.

La combinaison du chiffrement, de la vérification et de contrôles d’accès stricts crée un cadre sécurisé pour les mises à jour OTA pendant le développement et le déploiement.

Étapes de test et de publication

Des tests OTA approfondis sont essentiels pour identifier les vulnérabilités et garantir la stabilité des mises à jour.

Étapes de test de sécurité

Avant de déployer des mises à jour, effectuez des vérifications de sécurité détaillées pour garantir que les mises à jour sont sécurisées et compatibles :

| Phase de test | Actions clés | Focus sécurité |

|---|---|---|

| Pré-déploiement | Vérifier les signatures des paquets de mise à jour | Confirmer l’authenticité de la mise à jour |

| Intégration | Tester les protocoles de chiffrement | Assurer la transmission sécurisée des données |

| Système | Valider la compatibilité des appareils | Vérifier l’intégrité de l’installation |

| Acceptation utilisateur | Effectuer des tests bêta avec des utilisateurs sélectionnés | Valider la sécurité en utilisation pratique |

L’intégrité du chiffrement doit être vérifiée tout au long des phases de test pour confirmer que les paquets de mise à jour restent sécurisés pendant le processus. Une fois l’intégrité des mises à jour confirmée, ayez un plan en place pour annuler rapidement les modifications si des problèmes surviennent.

Options de restauration des mises à jour

Des tests approfondis soutiennent des stratégies de publication fiables, incluant des options de restauration immédiate et un déploiement contrôlé. Un système de restauration bien conçu peut rapidement résoudre les problèmes de sécurité après le déploiement.

Composants clés d’un système de restauration efficace :

- Système de contrôle de version : Conserver un historique complet de toutes les versions de l’application, y compris les correctifs de sécurité et les mises à jour de fonctionnalités.

- Récupération automatisée : Utiliser des déclencheurs automatisés pour les restaurations, associés à des procédures de récupération claires.

“Restauration en un clic vers n’importe quelle version précédente si nécessaire” [1]

Processus de publication par étapes

Associez les stratégies de restauration à un plan de déploiement progressif pour minimiser les risques et tester la sécurité en temps réel. Un système de canaux aide à contrôler la distribution et garantit que les mises à jour sont soigneusement testées avant le déploiement complet.

| Étape | Public | Durée | Mesures de sécurité |

|---|---|---|---|

| Tests internes | Équipe de développement | 24-48 heures | Effectuer un audit de sécurité complet |

| Canal bêta | Utilisateurs sélectionnés | 3-5 jours | Surveiller de près le déploiement |

| Déploiement en production | 10% des utilisateurs | 2-3 jours | Suivre et résoudre les erreurs |

| Déploiement complet | Tous les utilisateurs | 1-2 semaines | Surveiller continuellement les mises à jour |

“Système de canaux : Distribution avancée des mises à jour. Ciblez des groupes d’utilisateurs spécifiques avec différentes versions en utilisant des canaux pour les tests bêta et les déploiements progressifs” [1]

Outils de gestion des mises à jour OTA

S’appuyant sur un déploiement et des tests sécurisés, des outils solides de gestion OTA sont cruciaux pour protéger vos mises à jour Capacitor.

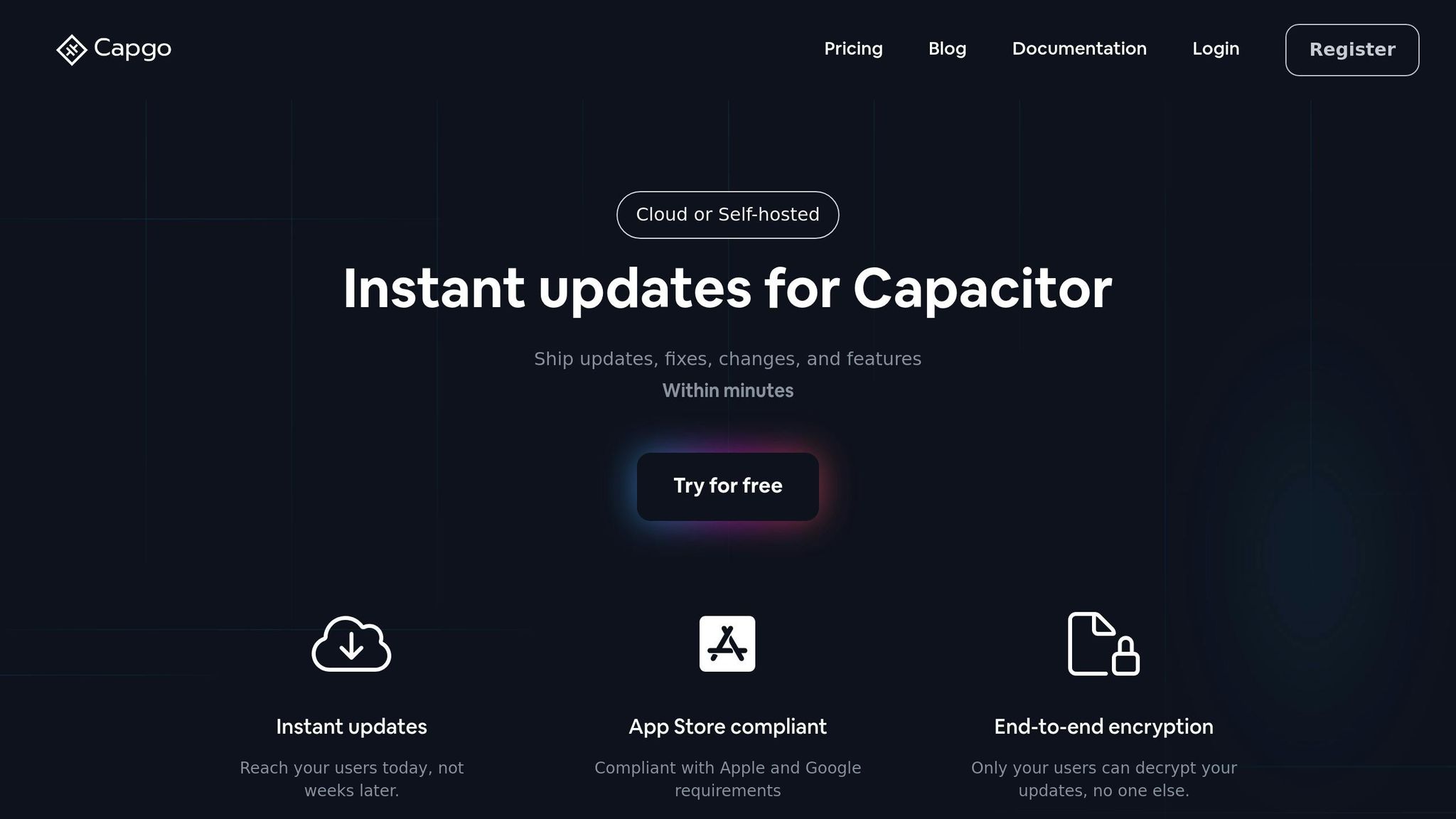

Aperçu des fonctionnalités de Capgo

Capgo fournit une sécurité avancée pour les mises à jour OTA Capacitor avec un chiffrement de bout en bout, garantissant que seuls les utilisateurs autorisés peuvent déchiffrer les mises à jour.

Voici une analyse de ses fonctionnalités clés :

| Fonctionnalité | Avantage sécurité |

|---|---|

| Chiffrement de bout en bout | Bloque l’accès non autorisé au contenu des mises à jour |

| Analytique en temps réel | Suit la livraison des mises à jour pour assurer des taux élevés de réussite |

| Contrôle de version | Conserve un historique détaillé des mises à jour pour les audits |

| Intégration CI/CD | Rationalise les processus de déploiement sécurisés |

| Système de canaux | Gère la distribution des mises à jour en segmentant les groupes d’utilisateurs |

Voyons maintenant comment les principales plateformes OTA se comparent en termes de sécurité et de performance.

Comparaison des plateformes OTA

Lors du choix d’une plateforme OTA pour les applications Capacitor, la sécurité et la fiabilité sont des facteurs critiques. Voici comment se comparent certaines des meilleures plateformes :

| Fonctionnalité | Capgo | AppFlow | Capawesome |

|---|---|---|---|

| Chiffrement de bout en bout | Oui | Non | Non |

| Taux de réussite des mises à jour | 82% mondial | Données limitées | Données limitées |

| Capacité de restauration | Instantanée | Manuelle | Manuelle |

| Expérience du marché | Depuis 2022 | Fermeture en 2026 | Depuis 2024 |

| Distribution des mises à jour | Mises à jour partielles | Bundle complet | Bundle complet |

| Coût de configuration CI/CD | 2 600 $ unique | Coûts annuels plus élevés | Comparable |

“Nous pratiquons le développement agile et @Capgo est crucial pour livrer continuellement à nos utilisateurs !” - Rodrigo Mantica [1]

Les métriques de performance de Capgo soulignent davantage sa fiabilité :

- 750 applications en production propulsées par Capgo

- 23,5 millions de mises à jour livrées avec succès

- 95% des utilisateurs actifs terminent les mises à jour en 24 heures [1]

Ces chiffres démontrent la capacité de Capgo à livrer des mises à jour sécurisées efficacement, en faisant un excellent choix pour les développeurs concentrés à la fois sur la sécurité et la conformité aux standards des app stores.

Étapes de sécurité post-publication

Surveillance des mises à jour

Surveiller vos mises à jour OTA en temps réel est essentiel pour garantir la sécurité après le déploiement. Utilisez le tableau de bord analytique de votre plateforme de gestion des mises à jour pour suivre les métriques importantes comme :

| Métrique | Seuil Cible | Implication pour la Sécurité |

|---|---|---|

| Taux de Réussite des Mises à Jour | >82% mondial | Démontre une forte distribution des mises à jour |

| Vitesse d’Adoption des Utilisateurs | 95% en 24 heures | Indique un engagement efficace des utilisateurs |

Automatisez les alertes pour détecter les activités inhabituelles dans la performance des mises à jour. Cela vous aide à identifier et résoudre rapidement les problèmes. Avec une surveillance en temps réel, vous pouvez maintenir votre système sécurisé tout en anticipant les problèmes potentiels.

Maintenance de la Sécurité

Examinez régulièrement les journaux serveur et les systèmes d’authentification pour repérer tôt les menaces potentielles de sécurité. Une surveillance quotidienne peut révéler des problèmes avant qu’ils ne s’aggravent - les analyses de Capgo le confirment avec des données [1]. Aussi, prenez l’habitude de vérifier les composants critiques de sécurité comme les certificats SSL, les jetons d’authentification API et les contrôles d’accès. Cela garantit que vos configurations de chiffrement et d’authentification restent à jour.

Guide de Sécurité Utilisateur

Aidez les utilisateurs à rester en sécurité en les encourageant à accepter rapidement les mises à jour. Une communication claire est essentielle - tenez les utilisateurs informés et répondez à leurs préoccupations via les canaux de feedback.

“Suivez les taux de réussite des mises à jour et l’engagement des utilisateurs en temps réel” - Capgo [1]

Résumé

La sécurité OTA efficace repose sur le chiffrement, la vérification des fichiers et une surveillance constante. Lorsqu’elles sont correctement mises en œuvre, ces stratégies conduisent à des taux de réussite impressionnants des mises à jour [1].

Le chiffrement de bout en bout joue un rôle crucial dans la protection des mises à jour OTA, bloquant les accès non autorisés et les altérations. Par exemple, Capgo atteint un taux de mise à jour de 95% parmi les utilisateurs actifs en 24 heures, soulignant l’importance d’un chiffrement fort [1]. Ces éléments forment l’épine dorsale d’un système de mise à jour OTA sûr et fiable.

| Composant de Sécurité | Implémentation Clé | Avantage |

|---|---|---|

| Chiffrement | Protection de bout en bout | Bloque les accès non autorisés |

| Vérification | Contrôles d’intégrité des fichiers | Confirme la légitimité des mises à jour |

| Surveillance | Analytique en temps réel | Détecte rapidement les problèmes |

| Contrôle d’Accès | Permissions basées sur les rôles | Restreint les modifications non autorisées |

“Nous pratiquons le développement agile et @Capgo est crucial pour livrer continuellement à nos utilisateurs !” - Rodrigo Mantica [1]

Maintenir la sécurité nécessite une attention continue et les bons outils. Avec une surveillance appropriée, des réponses rapides aux menaces et des protocoles régulièrement mis à jour, votre système OTA peut rester à la fois sécurisé et efficace. Cela s’aligne avec des tests approfondis, une gestion minutieuse et des processus post-publication bien planifiés.