Sicurezza dell'Organizzazione

Capgo fornisce controlli di sicurezza completi che consentono agli amministratori dell’organizzazione di applicare politiche di sicurezza a tutti i membri. Queste funzionalità ti aiutano a soddisfare i requisiti di conformità, proteggere i dati sensibili e mantenere una solida postura di sicurezza.

Panoramica

Section titled “Panoramica”Le impostazioni di Sicurezza dell’Organizzazione consentono ai super admin di configurare:

- Applicazione dell’Autenticazione a Due Fattori (2FA) - Richiedere a tutti i membri di abilitare la 2FA

- Politica sulle Password - Impostare requisiti di complessità delle password

- Sicurezza delle Chiavi API - Applicare chiavi API sicure e politiche di scadenza

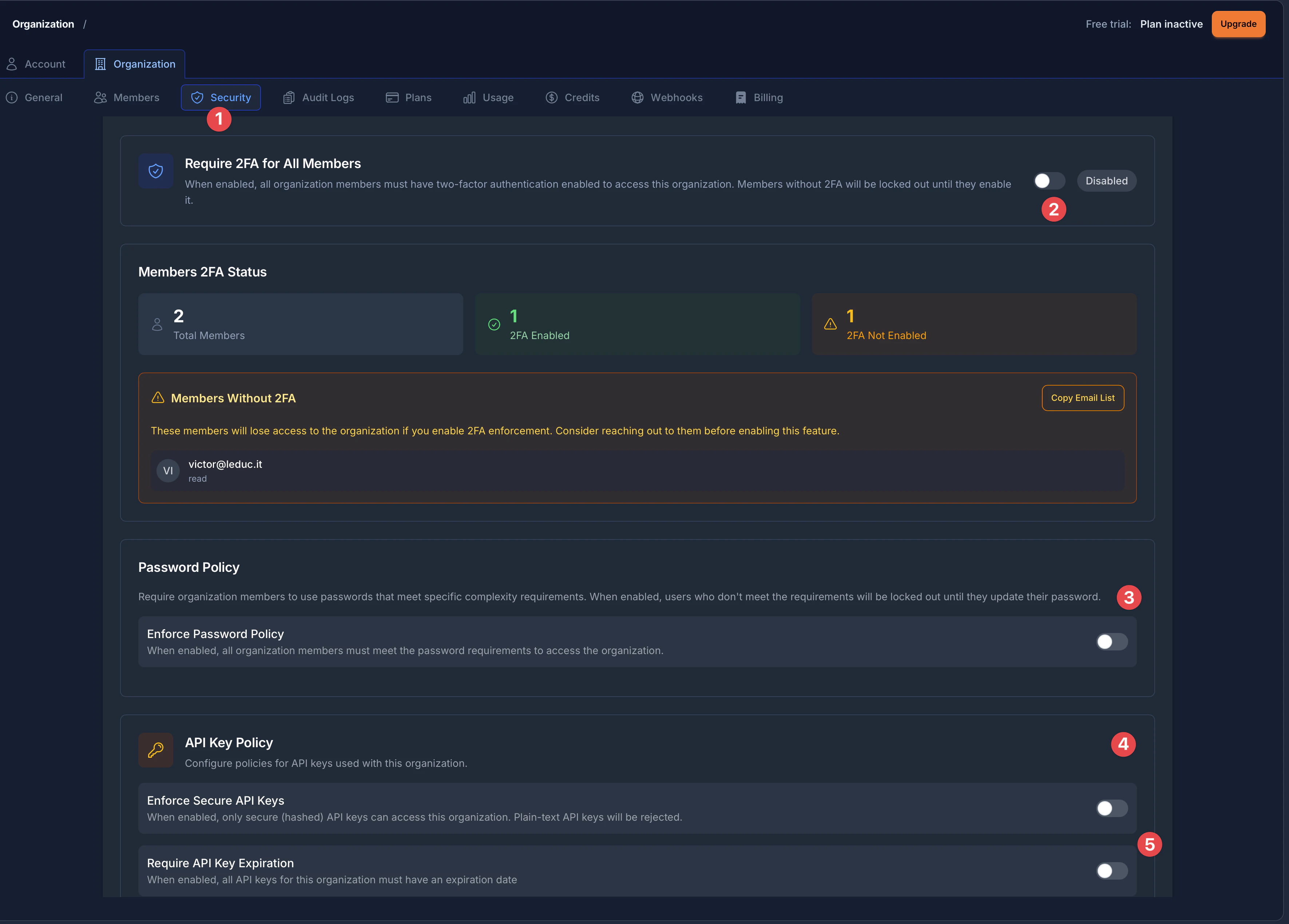

La pagina Sicurezza è organizzata in sezioni chiaramente etichettate:

- Scheda Sicurezza - Accedi a tutte le impostazioni di sicurezza dalla barra laterale delle impostazioni dell’Organizzazione

- Applicazione 2FA - Toggle e visualizzazione dello stato per i requisiti di autenticazione a due fattori

- Politica sulle Password - Configura le regole di complessità delle password per i membri dell’organizzazione

- Politica sulle Chiavi API - Impostazioni per chiavi API sicure e requisiti di scadenza

- Scadenza delle Chiavi API - Controlla se le chiavi API devono avere date di scadenza

Accesso alle Impostazioni di Sicurezza

Section titled “Accesso alle Impostazioni di Sicurezza”- Naviga alle impostazioni della tua organizzazione cliccando su Impostazioni nella barra laterale

- Clicca sulla scheda Organizzazione nella parte superiore della pagina delle impostazioni

- Seleziona la scheda Sicurezza dalla barra di navigazione dell’organizzazione (evidenziata con un’icona a scudo)

Applicazione dell’Autenticazione a Due Fattori (2FA)

Section titled “Applicazione dell’Autenticazione a Due Fattori (2FA)”L’applicazione della 2FA richiede che tutti i membri dell’organizzazione abbiano l’autenticazione a due fattori abilitata sui loro account. Questo aggiunge un livello critico di sicurezza richiedendo sia una password che un codice di verifica.

Cosa Succede Quando la 2FA è Applicata

Section titled “Cosa Succede Quando la 2FA è Applicata”- I membri senza 2FA sono immediatamente bloccati dall’accesso alle app dell’organizzazione

- Sia la dashboard web che la CLI applicano questo requisito

- I nuovi membri devono abilitare la 2FA prima di poter accedere alle risorse dell’organizzazione

- Il sistema traccia quali membri hanno la 2FA abilitata in tempo reale

Comprendere il Pannello dello Stato 2FA

Section titled “Comprendere il Pannello dello Stato 2FA”La pagina Sicurezza visualizza un pannello completo Stato 2FA dei Membri che mostra:

- Membri Totali - Il numero totale di membri nella tua organizzazione

- 2FA Abilitata (indicatore verde) - Membri che hanno abilitato con successo l’autenticazione a due fattori

- 2FA Non Abilitata (indicatore di avviso arancione) - Membri che devono ancora configurare la 2FA

Quando i membri non hanno la 2FA abilitata, appaiono in un riquadro di avviso Membri Senza 2FA. Questo riquadro mostra:

- L’indirizzo email di ogni membro e il loro ruolo nell’organizzazione

- Un pulsante Copia Lista Email per copiare rapidamente tutti gli indirizzi email interessati per la comunicazione

Abilitare l’Applicazione della 2FA

Section titled “Abilitare l’Applicazione della 2FA”- Naviga su Impostazioni Organizzazione > Sicurezza

- Individua la sezione Richiedi 2FA per Tutti i Membri nella parte superiore della pagina

- Esamina il pannello Stato 2FA dei Membri per vedere quali membri saranno interessati

- Se ci sono membri senza 2FA, usa il pulsante Copia Lista Email per notificarli prima dell’abilitazione

- Attiva l’interruttore accanto a Richiedi 2FA per Tutti i Membri per abilitare l’applicazione

- L’interruttore mostrerà lo stato Disabilitato o Abilitato sul lato destro

Supporto CLI per l’Applicazione della 2FA

Section titled “Supporto CLI per l’Applicazione della 2FA”Puoi anche gestire l’applicazione della 2FA tramite la CLI:

# Abilita applicazione 2FAnpx @capgo/cli organization set YOUR_ORG_ID --enforce-2fa

# Disabilita applicazione 2FAnpx @capgo/cli organization set YOUR_ORG_ID --no-enforce-2fa

# Controlla lo stato 2FA dei membrinpx @capgo/cli organization members YOUR_ORG_IDPer informazioni dettagliate sull’applicazione della 2FA, consulta la guida all’Applicazione della 2FA.

Politica sulle Password

Section titled “Politica sulle Password”Le politiche sulle password ti consentono di applicare requisiti di complessità delle password per tutti i membri dell’organizzazione. Quando la password di un membro non soddisfa i requisiti della politica, deve aggiornare la propria password prima di accedere alle risorse dell’organizzazione.

La sezione Politica sulle Password (contrassegnata con l’indicatore 3 nell’immagine di panoramica) fornisce un semplice toggle per applicare i requisiti delle password in tutta l’organizzazione.

Come Funziona la Politica sulle Password

Section titled “Come Funziona la Politica sulle Password”Quando abiliti la politica sulle password:

- Tutti i membri dell’organizzazione devono soddisfare i requisiti di complessità delle password

- Gli utenti che non soddisfano i requisiti saranno bloccati fino a quando non aggiorneranno la loro password

- La politica si applica a tutti i membri indipendentemente dal loro ruolo

Abilitare la Politica sulle Password

Section titled “Abilitare la Politica sulle Password”- Vai su Impostazioni Organizzazione > Sicurezza

- Scorri verso il basso per trovare la sezione Politica sulle Password

- Leggi la descrizione: “Richiedi ai membri dell’organizzazione di utilizzare password che soddisfino requisiti specifici di complessità”

- Attiva l’interruttore Applica Politica sulle Password per abilitarla

- La descrizione dell’interruttore afferma: “Quando abilitato, tutti i membri dell’organizzazione devono soddisfare i requisiti delle password per accedere all’organizzazione”

Requisiti delle Password Disponibili

Section titled “Requisiti delle Password Disponibili”| Impostazione | Descrizione | Intervallo |

|---|---|---|

| Lunghezza Minima | Numero minimo di caratteri richiesti | 6-128 caratteri |

| Richiedi Maiuscola | La password deve contenere almeno una lettera maiuscola (A-Z) | Attivo/Disattivo |

| Richiedi Numero | La password deve contenere almeno una cifra (0-9) | Attivo/Disattivo |

| Richiedi Carattere Speciale | La password deve contenere almeno un carattere speciale (!@#$%^&*, ecc.) | Attivo/Disattivo |

Tracciamento della Conformità dei Membri

Section titled “Tracciamento della Conformità dei Membri”Quando una politica sulle password è attiva, puoi monitorare la conformità:

- Membri Totali: Numero di membri nella tua organizzazione

- Conformi: Membri le cui password soddisfano i requisiti della politica

- Non Conformi: Membri che devono aggiornare le loro password

I membri non conformi sono elencati con i loro indirizzi email. Puoi copiare la lista email per notificarli della politica e delle modifiche alle password richieste.

Best Practice per le Politiche sulle Password

Section titled “Best Practice per le Politiche sulle Password”- Inizia con requisiti ragionevoli: Un minimo di 10-12 caratteri con maiuscole/minuscole miste e numeri fornisce una buona sicurezza senza essere eccessivamente restrittivo

- Comunica i cambiamenti: Notifica il tuo team prima di abilitare nuovi requisiti per le password

- Concedi tempo per la transizione: Dai ai membri tempo per aggiornare le loro password

- Considera i gestori di password: Raccomanda ai membri del team di utilizzare gestori di password per generare e memorizzare password forti

Sicurezza delle Chiavi API

Section titled “Sicurezza delle Chiavi API”Capgo fornisce due controlli di sicurezza per le chiavi API: applicare chiavi API sicure (hash) e richiedere date di scadenza. La sezione Politica sulle Chiavi API (contrassegnata con l’indicatore 4 nell’immagine di panoramica) è identificata da un’icona a forma di chiave.

Applica Chiavi API Sicure

Section titled “Applica Chiavi API Sicure”La prima opzione nella sezione Politica sulle Chiavi API è Applica Chiavi API Sicure. Quando abilitata, questa impostazione richiede che tutte le chiavi API nella tua organizzazione siano create utilizzando il formato sicuro/hash.

Le chiavi API hash sono più sicure perché:

- Il valore effettivo della chiave non viene mai memorizzato sui nostri server

- Solo tu (e i tuoi sistemi) avete accesso alla chiave completa

- Anche se il nostro database fosse compromesso, le tue chiavi non potrebbero essere utilizzate

La descrizione dell’interruttore afferma: “Quando abilitato, solo le chiavi API sicure (hash) possono accedere a questa organizzazione. Le chiavi API in testo semplice saranno rifiutate.”

Abilitare le Chiavi API Sicure

Section titled “Abilitare le Chiavi API Sicure”- Vai su Impostazioni Organizzazione > Sicurezza

- Scorri verso il basso per trovare la sezione Politica sulle Chiavi API (cerca l’icona della chiave)

- Individua l’interruttore Applica Chiavi API Sicure

- Attiva l’interruttore per abilitare l’applicazione delle chiavi API sicure

- Le chiavi esistenti non sono interessate; la politica si applica alla creazione di nuove chiavi

Politica di Scadenza delle Chiavi API

Section titled “Politica di Scadenza delle Chiavi API”La seconda opzione (contrassegnata con l’indicatore 5 nell’immagine di panoramica) è Richiedi Scadenza delle Chiavi API. Puoi richiedere che tutte le chiavi API abbiano una data di scadenza, limitando il loro periodo di validità.

Questa è una best practice di sicurezza che:

- Limita la finestra di esposizione se una chiave viene compromessa

- Garantisce la rotazione regolare delle chiavi

- Aiuta a soddisfare i requisiti di conformità per la gestione delle credenziali

La descrizione dell’interruttore afferma: “Quando abilitato, tutte le chiavi API per questa organizzazione devono avere una data di scadenza”

Configurare la Politica di Scadenza

Section titled “Configurare la Politica di Scadenza”- Vai su Impostazioni Organizzazione > Sicurezza

- Trova la sezione Politica sulle Chiavi API

- Individua l’interruttore Richiedi Scadenza delle Chiavi API (sotto Applica Chiavi API Sicure)

- Attiva l’interruttore per abilitare il requisito di scadenza

- Una volta abilitato, imposta i Giorni massimi di scadenza (1-365 giorni)

- Questo limita quanto in futuro possono essere impostate le date di scadenza

- Esempio: Impostare 90 giorni significa che le chiavi possono scadere al massimo 90 giorni dalla creazione

Politiche sulle Chiavi API Raccomandate

Section titled “Politiche sulle Chiavi API Raccomandate”| Caso d’Uso | Chiavi Sicure | Scadenza | Giorni Max. |

|---|---|---|---|

| Sviluppo | Raccomandato | Opzionale | 30-90 |

| Pipeline CI/CD | Richiesto | Richiesto | 90-180 |

| Produzione | Richiesto | Richiesto | 30-90 |

| Enterprise/Conformità | Richiesto | Richiesto | 30-60 |

Conformità e Audit

Section titled “Conformità e Audit”Le funzionalità di sicurezza dell’organizzazione ti aiutano a soddisfare vari requisiti di conformità:

| Standard | Funzionalità Rilevanti |

|---|---|

| SOC 2 | Applicazione 2FA, politiche sulle password, controlli delle chiavi API |

| ISO 27001 | Tutte le funzionalità di sicurezza aiutano a dimostrare il controllo degli accessi |

| HIPAA | Autenticazione forte e gestione degli accessi |

| GDPR | Protezione dei dati tramite controlli degli accessi |

| PCI DSS | Autenticazione multifattore, password forti |

Monitoraggio dello Stato di Conformità

Section titled “Monitoraggio dello Stato di Conformità”La dashboard Sicurezza fornisce visibilità in tempo reale su:

- Quanti membri hanno la 2FA abilitata

- Conformità alla politica sulle password nella tua organizzazione

- Adozione della sicurezza delle chiavi API

Usa la funzionalità “Copia lista email” per esportare facilmente liste di membri non conformi per comunicazioni mirate.

Risoluzione dei Problemi

Section titled “Risoluzione dei Problemi””Accesso Negato: Politica di sicurezza non soddisfatta”

Section titled “”Accesso Negato: Politica di sicurezza non soddisfatta””Problema: Un membro non può accedere all’organizzazione.

Soluzioni:

- Controlla se la 2FA è applicata - il membro deve abilitare la 2FA

- Controlla se la politica sulle password è attiva - il membro deve aggiornare la propria password

- Verifica lo stato di conformità del membro nella dashboard Sicurezza

Impossibile abilitare le funzionalità di sicurezza

Section titled “Impossibile abilitare le funzionalità di sicurezza”Problema: Gli interruttori di sicurezza sono disabilitati o non rispondono.

Soluzioni:

- Assicurati di avere il ruolo super_admin nell’organizzazione

- Controlla la tua connessione di rete

- Prova ad aggiornare la pagina

- Contatta il supporto se il problema persiste

Creazione della chiave API fallita

Section titled “Creazione della chiave API fallita”Problema: Impossibile creare nuove chiavi API.

Soluzioni:

- Se le chiavi sicure sono applicate, assicurati di utilizzare il flusso di creazione delle chiavi sicure

- Se la scadenza è richiesta, imposta una data di scadenza nell’intervallo consentito

- Controlla l’impostazione dei giorni massimi di scadenza