組織セキュリティ

Capgoは、組織管理者がすべてのメンバーにセキュリティポリシーを適用できる包括的なセキュリティコントロールを提供します。これらの機能は、コンプライアンス要件の達成、機密データの保護、強固なセキュリティ体制の維持に役立ちます。

組織セキュリティ設定では、スーパー管理者が以下を設定できます:

- 二要素認証(2FA)の強制 - すべてのメンバーに2FAの有効化を要求

- パスワードポリシー - パスワードの複雑さの要件を設定

- APIキーセキュリティ - 安全なAPIキーと有効期限ポリシーを適用

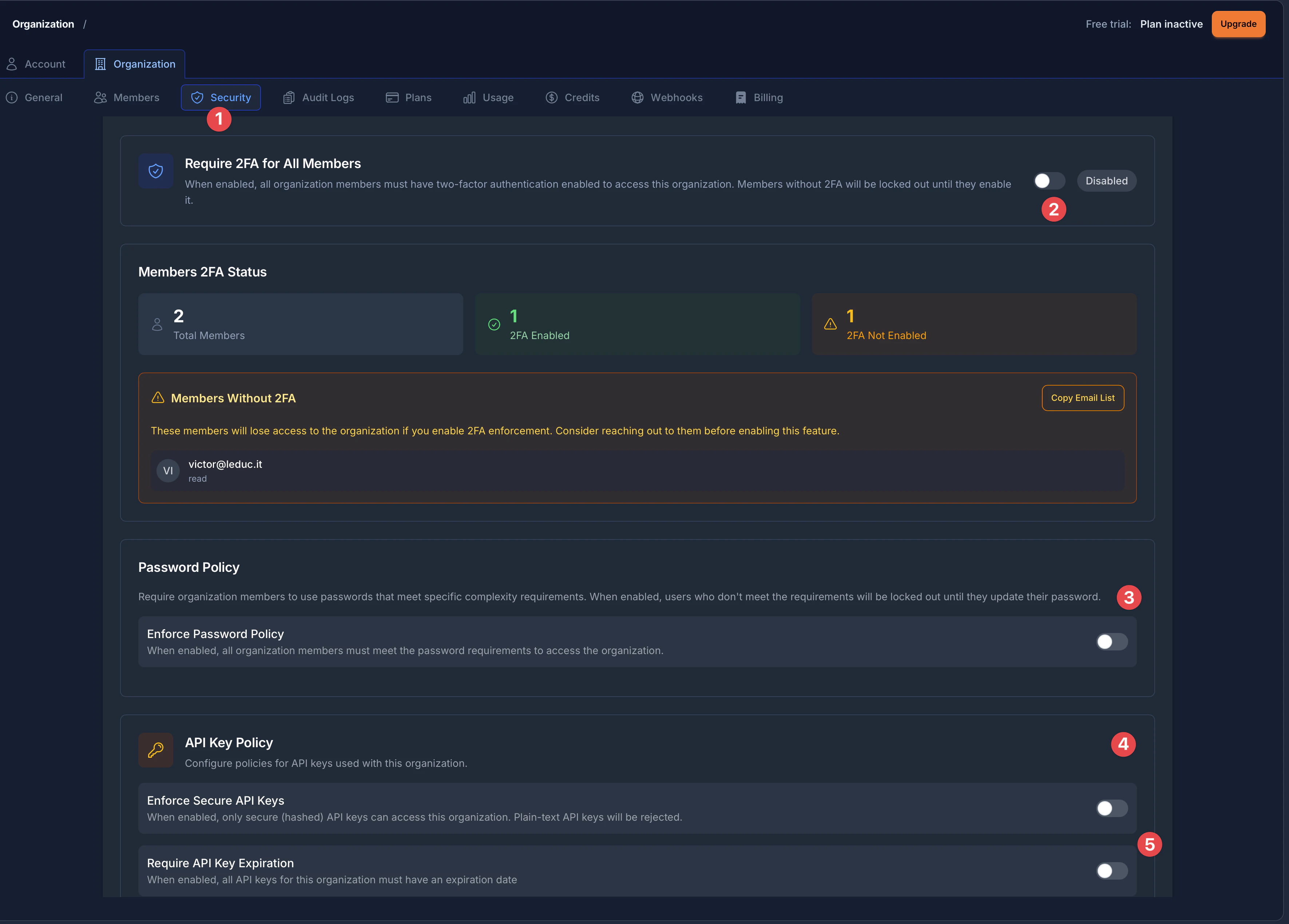

セキュリティページは明確にラベル付けされたセクションに整理されています:

- セキュリティタブ - 組織設定のサイドバーからすべてのセキュリティ設定にアクセス

- 2FA強制 - 二要素認証要件のトグルとステータス表示

- パスワードポリシー - 組織メンバーのパスワード複雑さルールを設定

- APIキーポリシー - 安全なAPIキーと有効期限要件の設定

- APIキーの有効期限 - APIキーに有効期限が必要かどうかを制御

セキュリティ設定へのアクセス

Section titled “セキュリティ設定へのアクセス”- サイドバーの設定をクリックして組織設定に移動

- 設定ページの上部にある組織タブをクリック

- 組織ナビゲーションバーからセキュリティタブを選択(シールドアイコンでハイライト表示)

二要素認証(2FA)の強制

Section titled “二要素認証(2FA)の強制”2FA強制は、すべての組織メンバーがアカウントで二要素認証を有効にすることを要求します。これにより、パスワードと検証コードの両方を要求することで、重要なセキュリティ層が追加されます。

2FAが強制された場合の動作

Section titled “2FAが強制された場合の動作”- 2FAを持たないメンバーは組織アプリへのアクセスが即座にブロックされます

- Webダッシュボードとcliの両方がこの要件を適用します

- 新しいメンバーは組織リソースにアクセスする前に2FAを有効にする必要があります

- システムはどのメンバーが2FAを有効にしているかをリアルタイムで追跡します

2FAステータスパネルの理解

Section titled “2FAステータスパネルの理解”セキュリティページには、以下を表示する包括的なメンバー2FAステータスパネルが表示されます:

- 総メンバー数 - 組織内のメンバーの総数

- 2FA有効(緑のインジケーター)- 二要素認証を正常に有効にしたメンバー

- 2FA未有効(オレンジの警告インジケーター)- まだ2FAを設定する必要があるメンバー

2FAを有効にしていないメンバーは、2FAのないメンバー警告ボックスに表示されます。このボックスには以下が表示されます:

- 各メンバーのメールアドレスと組織での役割

- コミュニケーションのために影響を受けるすべてのメールアドレスを素早くコピーするメールリストをコピーボタン

2FA強制の有効化

Section titled “2FA強制の有効化”- 組織設定 > セキュリティに移動

- ページ上部のすべてのメンバーに2FAを要求セクションを見つける

- メンバー2FAステータスパネルを確認して、影響を受けるメンバーを確認

- 2FAのないメンバーがいる場合は、有効化前に通知するためにメールリストをコピーボタンを使用

- すべてのメンバーに2FAを要求の横にあるトグルをオンにして強制を有効化

- トグルは右側に無効または有効のステータスを表示します

2FA強制のCLIサポート

Section titled “2FA強制のCLIサポート”CLIを使用して2FA強制を管理することもできます:

# 2FA強制を有効化npx @capgo/cli organization set YOUR_ORG_ID --enforce-2fa

# 2FA強制を無効化npx @capgo/cli organization set YOUR_ORG_ID --no-enforce-2fa

# メンバーの2FAステータスを確認npx @capgo/cli organization members YOUR_ORG_ID2FA強制の詳細については、2FA強制ガイドを参照してください。

パスワードポリシー

Section titled “パスワードポリシー”パスワードポリシーを使用すると、すべての組織メンバーにパスワードの複雑さの要件を適用できます。メンバーのパスワードがポリシー要件を満たさない場合、組織リソースにアクセスする前にパスワードを更新する必要があります。

パスワードポリシーセクション(概要画像のインジケーター3でマーク)は、組織全体でパスワード要件を適用するためのシンプルなトグルを提供します。

パスワードポリシーの仕組み

Section titled “パスワードポリシーの仕組み”パスワードポリシーを有効にすると:

- すべての組織メンバーはパスワードの複雑さの要件を満たす必要があります

- 要件を満たさないユーザーは、パスワードを更新するまでロックアウトされます

- ポリシーは役割に関係なくすべてのメンバーに適用されます

パスワードポリシーの有効化

Section titled “パスワードポリシーの有効化”- 組織設定 > セキュリティに移動

- 下にスクロールしてパスワードポリシーセクションを見つける

- 説明を読む:「組織メンバーに特定の複雑さの要件を満たすパスワードの使用を要求」

- パスワードポリシーを適用トグルをオンにして有効化

- トグルの説明には「有効にすると、すべての組織メンバーは組織にアクセスするためにパスワード要件を満たす必要があります」と記載

利用可能なパスワード要件

Section titled “利用可能なパスワード要件”| 設定 | 説明 | 範囲 |

|---|---|---|

| 最小長 | 必要な最小文字数 | 6-128文字 |

| 大文字を要求 | パスワードに少なくとも1つの大文字(A-Z)を含める必要がある | オン/オフ |

| 数字を要求 | パスワードに少なくとも1つの数字(0-9)を含める必要がある | オン/オフ |

| 特殊文字を要求 | パスワードに少なくとも1つの特殊文字(!@#$%^&*など)を含める必要がある | オン/オフ |

メンバーコンプライアンストラッキング

Section titled “メンバーコンプライアンストラッキング”パスワードポリシーがアクティブな場合、コンプライアンスを監視できます:

- 総メンバー数:組織内のメンバー数

- 準拠:パスワードがポリシー要件を満たしているメンバー

- 非準拠:パスワードを更新する必要があるメンバー

非準拠のメンバーはメールアドレスとともにリストされます。メールリストをコピーして、ポリシーと必要なパスワード変更について通知できます。

パスワードポリシーのベストプラクティス

Section titled “パスワードポリシーのベストプラクティス”- 合理的な要件から始める:大文字小文字と数字を含む最小10-12文字は、過度に制限的でなく良好なセキュリティを提供します

- 変更を伝える:新しいパスワード要件を有効にする前にチームに通知

- 移行時間を与える:メンバーにパスワードを更新する時間を与える

- パスワードマネージャーを検討:チームメンバーにパスワードマネージャーを使用して強力なパスワードを生成・保存することを推奨

APIキーセキュリティ

Section titled “APIキーセキュリティ”Capgoは、APIキーに対して2つのセキュリティコントロールを提供します:安全な(ハッシュ化された)APIキーの強制と有効期限の要求。APIキーポリシーセクション(概要画像のインジケーター4でマーク)は鍵アイコンで識別されます。

安全なAPIキーの強制

Section titled “安全なAPIキーの強制”APIキーポリシーセクションの最初のオプションは安全なAPIキーを強制です。有効にすると、この設定により組織内のすべてのAPIキーは安全な/ハッシュ化された形式で作成される必要があります。

ハッシュ化されたAPIキーはより安全です:

- 実際のキー値がサーバーに保存されることはありません

- あなた(およびあなたのシステム)だけが完全なキーにアクセスできます

- データベースが侵害されても、キーは使用できません

トグルの説明には「有効にすると、安全な(ハッシュ化された)APIキーのみがこの組織にアクセスできます。プレーンテキストのAPIキーは拒否されます」と記載

安全なAPIキーの有効化

Section titled “安全なAPIキーの有効化”- 組織設定 > セキュリティに移動

- 下にスクロールしてAPIキーポリシーセクションを見つける(鍵アイコンを探す)

- 安全なAPIキーを強制トグルを見つける

- トグルをオンにして安全なAPIキーの強制を有効化

- 既存のキーは影響を受けません。ポリシーは新しいキーの作成に適用されます

APIキー有効期限ポリシー

Section titled “APIキー有効期限ポリシー”2番目のオプション(概要画像のインジケーター5でマーク)はAPIキーの有効期限を要求です。すべてのAPIキーに有効期限を設定することを要求し、有効期間を制限できます。

これは以下を実現するセキュリティのベストプラクティスです:

- キーが侵害された場合の露出ウィンドウを制限

- 定期的なキーローテーションを確保

- 認証情報管理のコンプライアンス要件を満たすのに役立つ

トグルの説明には「有効にすると、この組織のすべてのAPIキーに有効期限が必要です」と記載

有効期限ポリシーの設定

Section titled “有効期限ポリシーの設定”- 組織設定 > セキュリティに移動

- APIキーポリシーセクションを見つける

- APIキーの有効期限を要求トグルを見つける(安全なAPIキーを強制の下)

- トグルをオンにして有効期限要件を有効化

- 有効化後、最大有効期限日数(1-365日)を設定

- これにより、有効期限をどれだけ先に設定できるかが制限されます

- 例:90日に設定すると、キーは作成から最大90日で期限切れになります

推奨APIキーポリシー

Section titled “推奨APIキーポリシー”| ユースケース | 安全なキー | 有効期限 | 最大日数 |

|---|---|---|---|

| 開発 | 推奨 | オプション | 30-90 |

| CI/CDパイプライン | 必須 | 必須 | 90-180 |

| 本番 | 必須 | 必須 | 30-90 |

| エンタープライズ/コンプライアンス | 必須 | 必須 | 30-60 |

コンプライアンスと監査

Section titled “コンプライアンスと監査”組織セキュリティ機能は、さまざまなコンプライアンス要件を満たすのに役立ちます:

| 基準 | 関連機能 |

|---|---|

| SOC 2 | 2FA強制、パスワードポリシー、APIキー制御 |

| ISO 27001 | すべてのセキュリティ機能がアクセス制御の実証に役立つ |

| HIPAA | 強力な認証とアクセス管理 |

| GDPR | アクセス制御によるデータ保護 |

| PCI DSS | 多要素認証、強力なパスワード |

コンプライアンスステータスの監視

Section titled “コンプライアンスステータスの監視”セキュリティダッシュボードは以下のリアルタイムの可視性を提供:

- 2FAを有効にしているメンバーの数

- 組織全体のパスワードポリシーコンプライアンス

- APIキーセキュリティの採用

「メールリストをコピー」機能を使用して、ターゲットを絞ったコミュニケーションのために非準拠メンバーのリストを簡単にエクスポートできます。

トラブルシューティング

Section titled “トラブルシューティング”「アクセス拒否:セキュリティポリシーが満たされていません」

Section titled “「アクセス拒否:セキュリティポリシーが満たされていません」”問題:メンバーが組織にアクセスできない。

解決策:

- 2FAが強制されているか確認 - メンバーは2FAを有効にする必要があります

- パスワードポリシーがアクティブか確認 - メンバーはパスワードを更新する必要があります

- セキュリティダッシュボードでメンバーのコンプライアンスステータスを確認

セキュリティ機能を有効にできない

Section titled “セキュリティ機能を有効にできない”問題:セキュリティトグルが無効または応答しない。

解決策:

- 組織でsuper_adminロールを持っていることを確認

- ネットワーク接続を確認

- ページを更新してみる

- 問題が続く場合はサポートに連絡

APIキーの作成に失敗

Section titled “APIキーの作成に失敗”問題:新しいAPIキーを作成できない。

解決策:

- 安全なキーが強制されている場合、安全なキー作成フローを使用していることを確認

- 有効期限が必要な場合、許可された範囲内で有効期限を設定

- 最大有効期限日数の設定を確認